Es beginnt selten spektakulär. Eine völlig normale Nachricht im gewohnten Ton, mit der richtigen Anrede, im exakt passenden Timing. „Nur schnell freigeben“, „kurzer Login für das neue HR-Portal“, „Bestätigung der Reisekosten“ – nichts, was Angst macht. Und doch steckt dahinter inzwischen eine neue Qualität von Angriffen: Phishing, generiert und gesteuert von Künstlicher Intelligenz.

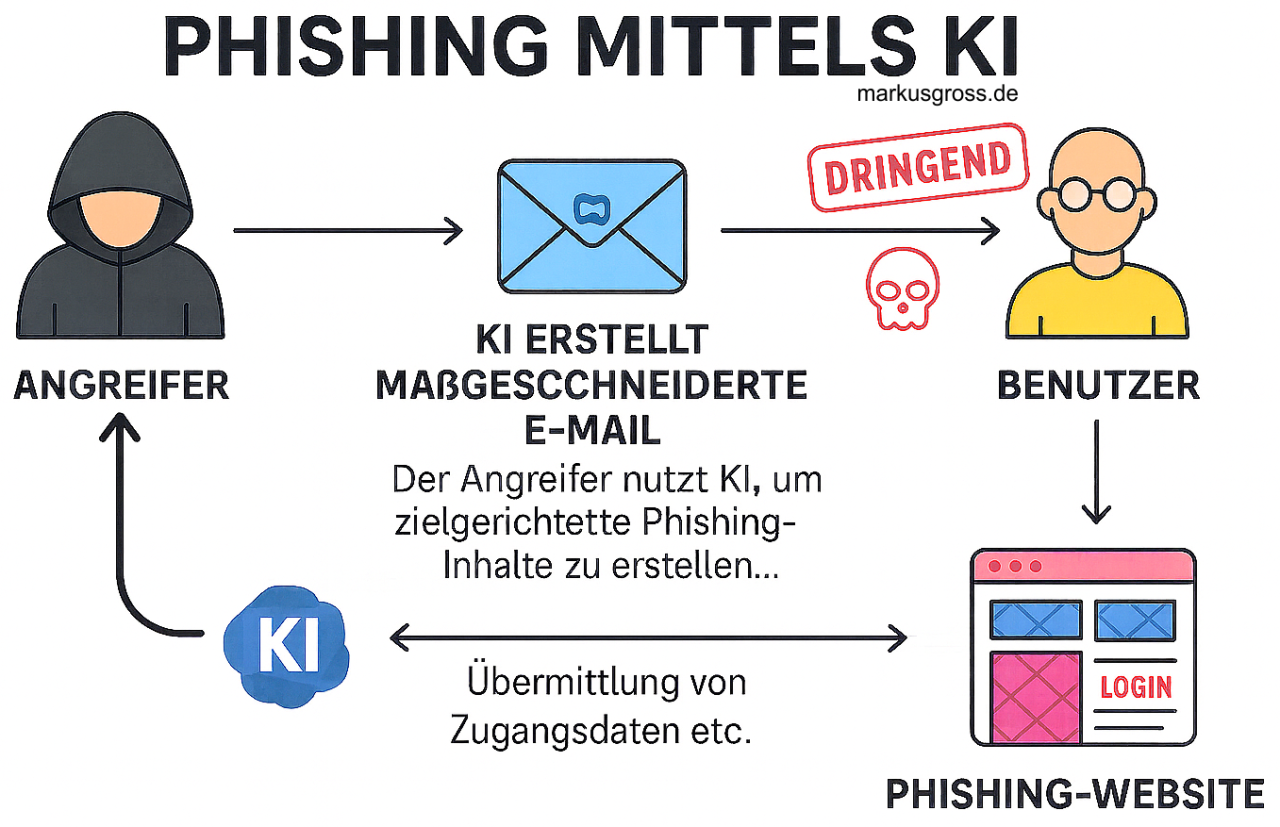

Die begleitende Grafik „Phishing mittels KI“ oben zeigt den Ablauf in fünf klaren Schritten: Links der Angreifer, der seine Texte und Täuschungen mithilfe von KI erstellt; in der Mitte die Phishing-E-Mail; rechts der Benutzer, der zieltreu adressiert wird; unten die täuschend echte Phishing-Website, die Zugangsdaten einsammelt; und der entscheidende Rückpfeil, über den die erbeuteten Informationen in Echtzeit zum Angreifer fließen. Dieser Datenstrom ist der Moment, in dem aus einer hübschen Nachricht ein Sicherheitsvorfall wird.

Klassisches Phishing arbeitet mit Masse. KI-Phishing arbeitet mit Passung. Die Algorithmen verdichten öffentliche Informationen, interne Muster aus früheren Leaks oder kompromittierten Postfächern und die Sprache Ihres Unternehmens zu Nachrichten, die „klingen wie wir“. Grammatik, Tonalität, Format, die erste Zeile, der Betreff – all das ist so sauber, dass die üblichen roten Flaggen seltener greifen. Dazu kommt das Tempo: Eine Kampagne, die früher Tage dauerte, steht heute in Stunden – mit Dutzenden Varianten pro Rolle, Standort und Sprache.

Besonders tückisch ist die Medienvielfalt. KI erzeugt nicht nur Text, sondern PDFs, Tabellen, SharePoint-Hinweise, Screenshots, sogar Deepfake-Stimmen für Rückfragen. Wer eine E-Mail prüft, hört vielleicht kurz später den „Chef“, der den Vorgang „nur bestätigt haben will“. Aus Sicht der Opfer wirkt der Klick logisch. Nicht, weil sie unachtsam sind, sondern weil der Kontext stimmt.

Schauen wir in die Grafik. Pfeil 1 beschreibt, wie der Angreifer KI füttert: mit Jobanzeigen, Projektseiten, LinkedIn-Posts, Presse oder GitHub-Issues. Daraus werden Betreffzeilen, Signaturen, „Weiterleitungs-Verläufe“ und Formulierungen im Corporate-Stil. Pfeil 2 führt zur Phishing-E-Mail, die nicht nach Spam aussieht, sondern nach einer Fortsetzung des Alltags. Oft ist sie mit einer echten Deadline verknüpft: Monatsabschluss, Release-Termin, Dienstreise. Pfeil 3 zeigt den Weg zum Benutzer – psychologisch sauber verpackt in Dringlichkeit, Verknappung und Autorität.

Pfeil 4 führt auf die Phishing-Website. Sie imitiert das Login bekannter Dienste, nutzt vertraute Farben, Logos, Wegweiser. Moderne Kits arbeiten als Reverse-Proxy: Sie reichen Eingaben weiter und greifen dabei MFA-Codes und Tokens live ab. Wenn etwas hakt, antwortet ein Chat-Assistent in freundlichem Support-Ton. Pfeil 5 schließlich – der Rückweg – ist der kritische Moment: „Übermittlung von Zugangsdaten etc.“. Jetzt loggt sich der Angreifer mit echten Berechtigungen in echten Systemen ein, setzt Weiterleitungsregeln, zieht Daten ab, etabliert Persistenz. Von außen sieht das aus wie legitime Aktivität.

Die Psychologie hinter KI-Phishing ist nicht kompliziert, aber konsequent umgesetzt. Dringlichkeit („Frist heute 16:00“), Autorität („CFO sendet weiter“), Konsistenz mit laufenden Vorhaben („wie im Steering gestern“), minimale Hürden (zuerst nur Vorschau, dann Login), sozialer Beweis („alle Teamleads haben bereits unterzeichnet“). KI passt diese Elemente an Rolle, Zeitzone und Gewohnheiten an. Das Ergebnis ist kein lauter, sondern ein plausibler Betrug – und genau das macht ihn gefährlich.

Montag, 17:38 Uhr. Die Projektleiterin „bekommt“ eine weitergeleitete Nachricht des internen Lizenzmanagements, exakt im Stil der Abteilung geschrieben. Es geht um eine SaaS-Freigabe, die noch vor dem morgigen Training bestätigt werden müsse. Der Link führt zu einer Seite, die aussieht wie das bekannte SSO-Portal – nur minimal anders. Beim Login hakt der zweite Faktor; sofort erscheint Hilfe: „Bitte einmal erneut bestätigen, Session ist abgelaufen.“ Sekunden später beginnen im Hintergrund E-Mails aus ihrem Postfach zu „verschwinden“. Tatsächlich werden sie nur umgeleitet. Am nächsten Tag ist eine externe Regel aktiv, die alle Antworten in einen Ordner verschiebt, den niemand nutzt. In den gleichen Stunden werden im Namen der Projektleiterin Partner eingeladen, eine „Testzahlung“ durchzuführen, „damit wir die Aufgabe nicht im Sprint verschieben müssen“. Der Schaden entsteht nicht in einem Schlag, sondern durch viele kleine, plausible Schritte.

Starten wir bei der Identität. Phishing ist erfolgreich, weil Angreifer Ihre Identität übernehmen. Der wirksamste Gegenzauber sind phishing-resistente Faktoren: FIDO2/Passkeys statt Einmalcodes. Kombiniert mit risikobasierter Anmeldung – auffällige Geräte, neue Länder, ungewöhnliche Zeiten – zwingt das Systeme, in heiklen Situationen Schutzmaßnahmen zu eskalieren, etwa zusätzliche Bestätigungen oder harte Blocks.

Vor der Identität liegt die Zustellung. SPF, DKIM und vor allem DMARC im Modus „reject“ schließen viele Spoofing-Varianten aus. Ein sicheres E-Mail-Gateway mit Link-Umschreibung und Dateisandbox nimmt den ersten Druck aus gefährlichen Inhalten, und Browser-Isolation für unbekannte Domains sorgt dafür, dass ein neugieriger Klick nicht sofort zum Token-Diebstahl führt.

Parallel schützen Governance-Mechanismen: Regeln für Geldtransfers, Bankdatenänderungen, Passwort-Resets und externe Einladungen brauchen harte Stopppunkte. Ein Rückruf auf eine bekannte Nummer ist altmodisch, aber extrem wirksam. Ein „Verdächtig melden“-Button direkt im Client senkt die Hemmschwelle und liefert dem SOC die nötigen Artefakte (Kopfzeilen, Hashes, URL-Parameter) gleich mit.

Die Erkennung sollte dem Fluss der Grafik folgen. Wenn ein Konto kompromittiert ist, zeigen sich Spuren: plötzliche Weiterleitungsregeln, neue OAuth-Berechtigungen, Anmeldungen von frischen eTLDs, Zugriffe auf Share-Links, die nie genutzt wurden. Systeme für UEBA (User & Entity Behavior Analytics) erkennen solche Muster zuverlässig, wenn Logdaten aus Mail, Web und Authentifizierung zusammenlaufen.

Und dann ist da der Faktor Mensch – nicht als Schuldiger, sondern als Sensor. Schulungen, die mit Checklisten erschlagen, helfen wenig. Besser sind kleine, häufige Lernimpulse: 90-Sekunden-Module mit zwei realen Beispielen, direkt in Teams oder im Intranet. Noch hilfreicher ist Just-in-Time-Aufklärung: Ein Banner in der E-Mail, das auf „Erstkontakt von neuer Domain, registriert vor 12 Tagen“ hinweist, wirkt genau dann, wenn es zählt.

Wenn der Klick passiert ist, zählt nicht nur Technik, sondern Tempo und Reihenfolge. Zuerst wird das Konto ohne Panik geschützt: Sessions beenden, Passwort und MFA neu ausstellen, Wiederherstellungswege rotieren, verdächtige Regeln entfernen. Danach folgen Auth-Logs und SaaS-Freigaben. Wichtig ist eine freundliche Kommunikation mit dem meldenden Mitarbeiter – wer einmal Hilfe erfährt, meldet wieder. Parallel übernimmt ein Takedown-Dienst die gefälschte Domain. All das klingt nach viel, lässt sich aber in klaren Playbooks abbilden, die der Helpdesk in Minuten ausführt.

Viele Unternehmen messen Klickquoten und nennen das „Awareness“. Nützlicher sind Metriken entlang der Pfeile der Grafik: Wie viel Prozent unserer kritischen Konten nutzen FIDO2? Wie viele Minuten liegen zwischen Meldung und Session-Kill? Wie schnell fällt eine Phishing-Domain? Wie oft lösen wir ein „Erstkontakt-Banner“ aus – und wie hoch ist die False-Positive-Rate? Solche Kennzahlen verändern Verhalten – bei Anwendern, im SOC und im Management.

Wer in regulierten Umgebungen arbeitet, muss ohnehin nachziehen. ISO/IEC 27001 verlangt robuste Prozesse für Identität, Sensibilisierung und Incident Response. Der BSI-Grundschutz beschreibt konkrete Maßnahmen zu Detektion und Schulung. NIS2 hebt die Latte bei Risiko-Management und Meldewegen. Die DORA-Regulierung verankert für Finanzunternehmen technische Resilienz und sogar Threat-Led Pen Testing – KI-Phishing gehört dort in die Szenarien. Der Punkt ist nicht Pflichterfüllung, sondern gelebte Stabilität: Wer die Grafik versteht und die Pfeile unterbricht, erfüllt nebenbei die meisten Vorgaben.

Man kann sehr viel tun – und man kann fokussiert starten. In der ersten Woche werden FIDO2-Piloten für kritische Rollen ausgerollt, DMARC auf „quarantine“ gestellt und der Melde-Button eingeführt. In der zweiten Woche folgt Conditional Access mit einfachen Risikoregeln, flankiert von Link-Umschreibung und Sandbox. Woche drei bringt Marken-Monitoring und Takedowns, geschärfte DNS-Policies und ein Blick auf OAuth-Freigaben. In Woche vier starten Mikro-Trainings und ein kleiner interner Stresstest: eine eigene, klar gekennzeichnete Simulation mit realistischen, aber fairen Szenarien. Alles zusammen ist kein „Big Bang“, sondern ein beherrschbarer Sprint, der die größten Lücken schließt.

Die Stärke der gezeigten Darstellung liegt in der Klarheit: Sie macht den Datenfluss sichtbar. Mitarbeitende erkennen auf einen Blick, dass nicht die E-Mail „magisch“ ist, sondern der Weg, der sie zur Eingabe auf einer fremden Seite führt – und dass genau dort, am unteren Rand, der Rückfluss entsteht, der aus einer Kleinigkeit ein Sicherheitsproblem macht. Als Poster im Flur, als Modul in der Onboarding-Schulung, als Teil eines Management-Briefings: Die Grafik ist ein gemeinsamer Referenzpunkt. Sie senkt die Einstiegshürde, über Sicherheitsdetails zu sprechen, ohne in Fachsprache zu kippen.

Die gute Nachricht: Die gleichen Mechanismen, die Angreifer stark machen, stehen auch Verteidigern zur Verfügung. KI klassifiziert Nachrichten, erkennt Stilbrüche, prüft Links in isolierten Umgebungen, korreliert Anmelde-Anomalien mit Proxy-Logs und hebt genau die Fälle hervor, die menschliche Aufmerksamkeit verdienen. Gepaart mit klarem Design von Prozessen – Melden, Sperren, Aufräumen, Lehren – entsteht eine Verteidigung, die mit der Geschwindigkeit der Angriffe Schritt hält.

Am Ende bleibt ein einfaches Bild: Fünf Pfeile, die aus einer Mail einen Vorfall machen. Wer sie gezielt unterbricht, gewinnt. Beginnen Sie dort, wo der Effekt am größten ist – bei FIDO2, risikobasierter Anmeldung, DMARC „reject“, Browser-Isolation und einer freundlichen Meldekultur. Alles andere baut darauf auf. Und dann ist die gefährlichste Mail des Jahres vielleicht nur noch eines: ein gutes Lehrbeispiel.

| Hinweis: Teile dieses Beitrags könnten unter Einsatz von KI-gestützten Tools erstellt oder überarbeitet worden sein. Weitere Informationen finden Sie im Impressum/Disclaimer. | Marken- und Bildrechte: Dargestellte Logos und genannten Marken liegen ausschließlich bei den jeweiligen Rechteinhabern. Nutzung erfolgt ausschließlich zu illustrativen Zwecken. |

When you subscribe to the blog, we will send you an e-mail when there are new updates on the site so you wouldn't miss them.